按照等级保护2.0的要求,政府网站的定级不应低于几级?该等级的测评每几年开展一次?

阅读下列说明和图,回答问题1至问题5,将解答填入答题纸的对应栏内。

【说明】

在某政府单位信息中心工作的李工要负责网站的设计、开发工作。为了确保部门新业务的顺利上线,李工邀请信息安全部门的王工按照等级保护2.0的要求对其开展安全测评。李工提供网站的网络拓扑图如图1-1所示。图中,网站服务器的IP地址是192.168.70.140,数据库服务器的IP地址是192.168.70.141。

王工接到网站安全测评任务以后,决定在内网办公区的信息安全部开展各项运维工作,王工使用的办公电脑IP地址为192.168.11.2。

按照等级保护2.0的要求,政府网站的定级不应低于几级?该等级的测评每几年开展一次?

按照网络安全测评的实施方式,测评主要包括安全功能检测、安全管理检测、代码安全审查、安全渗透、信息系统攻击测试等。王工调阅了部分网站后台处理代码,发现网站某页面的数据库查询代码存在安全漏洞,代码如下:

<?php

if(isset($_GET['Submit'])){

//Retrieve data

$id=$_GET['id'];

$getid="SELECT first_name,last_name FROM users WHRER user_id='$id'";

$result=mysql_query($getid)or die(mysql_error());

$num=mysql_numrows($result);

$i=0;

while($i<$num){

$first=mysql_result($result,$i,"first_name");

$last=mysql_result($result,$i,"last_name");

ehco '<pre>’

ehco 'ID:'.$id.'<br>First name:'$first.'<br>Surname:'.$last;

ehco'<pre>'

$i++;

}

}

?>

(1)请问上述代码存在哪种漏洞?

(2)为了进一步验证自己的判断,王工在该页面的编辑框中输入了漏洞测试语句,发起测试。请问王工最有可能输入的测试语句对应以下哪个选项?

A、or 1=1--order by 1

B、1 or'1'='1'=1 order by 1

C、1'or 1=1 order by 1

D、1'and'1'='2'order by I

(3)根据上述代码,网站后台使用的哪种数据库系统?

(4)王工对数据库中保存口令的数据表进行检查的过程中,发现口令为明文保存,遂给出整改建议,建议李工对源码进行修改,以加强口令的安全防护,降低敏感信息泄露风险。下面给出四种在数据库中保存口令信息的方法,李工在安全实践中应采用哪一种方法?

A、Base64

B、MD5

C、哈希加盐

D、加密存储

按照等级保护2.0的要求,系统当中没有必要开放的服务应当尽量关闭。王工在命令行窗口运行了一条命令,查询端口开放情况。请给出王工所运行命令的名字。

防火墙是网络安全区域边界保护的重要技术,防火墙防御体系结构有基于双宿主机防火墙、基于代理型防火墙和基于屏蔽子网的防火墙。图1-1拓扑图中的防火墙布局属于哪种体系结构类型?

根据李工提供的网络拓扑图,王工建议部署开源的Snort入侵检测系统以提高整体的安全检测和态势感知能力。

(1)针对王工建议,李工查阅了入侵检测系统的基本组成和技术原理等资料。请问以下有关Snort入侵检测系统的描述哪两项是正确的?(2分)

A、基于异常的检测系统

B、基于误用的检测系统

C、基于网络的入侵检测系统

D、基于主机的入侵检测系统

(2)为了部署Snort入侵检测系统,李工应该把入侵检测系统连接到图1-1网络拓扑中的哪台交换机?(1分)

(3)李工还需要把网络流量导入入侵检测系统才能识别流量中的潜在攻击。图1-1中使用的均为华为交换机,李工要将交换机网口GigabitEthernet1/0/2的流量镜像到部署Snort的网口GigabitEthemet1/0/1上,他应该选择下列选项中哪一个配置?(2分)

A、observe-port 1 interface GigabitEthernet1/0/2

interface GigabitEthemet1/0/1

port-mirroring to observe-port 1 inbound/outbound/both

B、observe-port 2 interface GigabitEthernet1/0/2

interface GigabitEthemet1/0/1

port-mirroring to observe-port 1 inbound/outbound/both

C、port-mirroring to observe-port 1 inbound/outbound/both

observe-port 1 interfaceGigabiEthenet1/0/2

interface GigabitEthenet1/0/1

D、observe-port 1 interface GigabitEthernet1/0/1

interface GigabitEthemet1/0/2

port-mirroring to observe-port 1 inbound/outbound/both

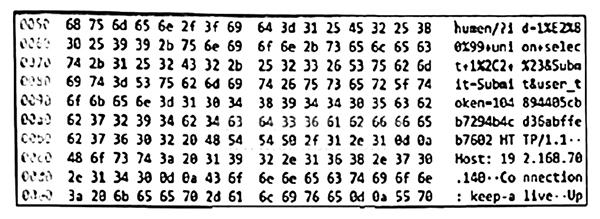

(4)Snort入侵检测系统部署不久,就发现了一起网络攻击。李工打开攻击分组查看,发现很多字符看起来不像是正常字母,如图1-2所示,请问该用哪种编码方式去解码该网络分组内容?(1分)

(5)针对图1-2所示的网络分组,李工查看了该攻击对应的Snort检测规则,以更好地掌握Snort入侵检测系统的工作机制。请完善以下规则,填充空(a)、(b)处的内容。(2分)

(a) tcp any any->any any (msg:"XXX";content:" (b)";nocase; sid:1106;)